昨年12月に弊社より「EMOTET(エモテット)」と呼ばれるウイルスへの感染を狙う注意喚起のご案内をしておりました。

今年2月末から3月に入り、EMOTETの再活動が激しくなり国内でも複数の企業が感染被害にあったことが発表されております。

弊社にも数件問い合わせがありました。

自社を守るのはもちろん、万が一感染しても顧客へ感染を広げない為の対策・方法を取ることが、これからの課題だと考えます。

【確認しているEMOTET(エモット)の特徴と動向】

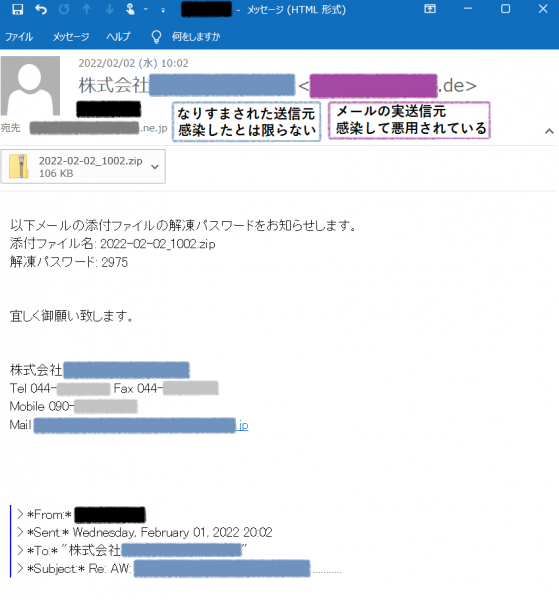

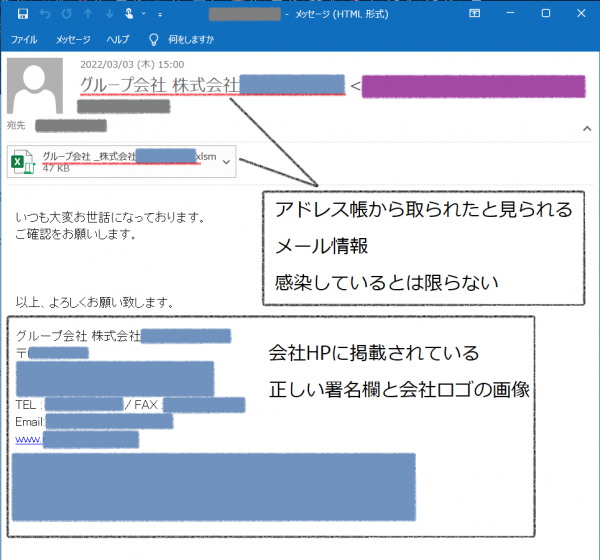

2021年11月後半より観測されているEmotetは、主にマクロ付きのExcelやWordファイル、あるいはこれらをパスワード付きZipファイルとしてメールに添付する形式で配信されており、ファイルを開封後にマクロを有効化する操作を実行することでEmotetの感染に繋がります。このような手法の他にも、メール本文中のリンクをクリックすることで悪性なExcelやWordファイルがダウンロードされたり、アプリケーションのインストールを装いEmotet感染をねらうケースも観測しています。

メールの本文には添付ファイルの開封を、ExcelやWordファイルにはマクロの実行を促す内容が記述されています。JPCERT/CCで確認しているメールのサンプルは次のとおりです。

2022年3月3日、なりすましの新たな手法として、メールの添付ファイル名やメール本文中に、なりすまし元の組織名や署名などが掲載されるケースを確認しています。Emotetが感染端末内のメーラーのアドレス帳から窃取したとみられる情報が用いられていると考えられ、後述のパターンの通り、なりすまされている担当者がEmotetに感染しているとは限りません。

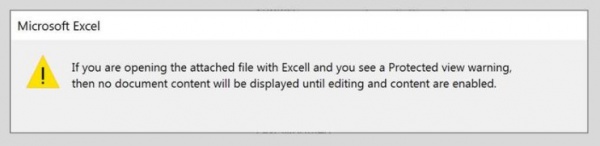

添付ファイルを開いた際に表示されるマクロ実行を促すメッセージ例]一見すると業務に関係がありそうな内容で、取引先や知り合いから送付されているようにみえる添付ファイルであっても、Emotetの感染に繋がるメールや添付ファイルである可能性があるため、信頼できるものと判断できない限りは添付ファイルやリンクは開かず、確実な手段で送信元へ確認するといった対応を行うようご注意ください。